Небольшая шпаргалка по настройке базового VPN по протоколу l2tp с общим ключом на микротике.

Данный VPN работает для удаленного подключения пользователя в локальную сеть компании и использование внутренних ресурсов (шара, удаленное подключение к своей рабочей станции и etc…)

Предполагается, что базовые настройки интернета/dhcp/firewall сделаны. Вся настройка происходит, через WinBox. В моём примере есть сеть 192.168.51.0/24 (офис).

Содержание

Настройка IP адресации

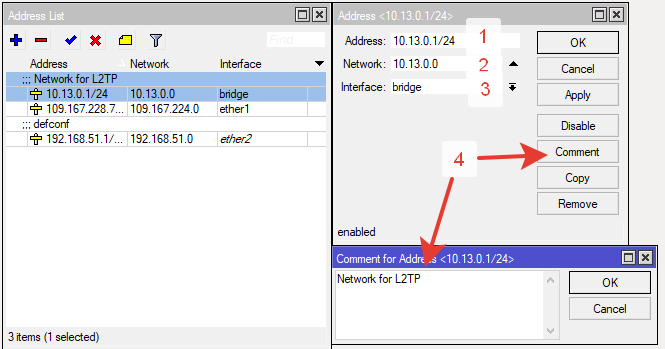

Переходим в IP=>Addreses. Создаем отдельную подсеть для VPN-подключений. Это может быть как отдельная маска так и просто другая подсеть. В примере у нас будет другая маска.

- Адрес микротика для этой подсети и префикс маски;

- Маска;

- Указываем на каком интерфейсе это всё работает;

- Не забываем указать комментарий для чего эта настройка;

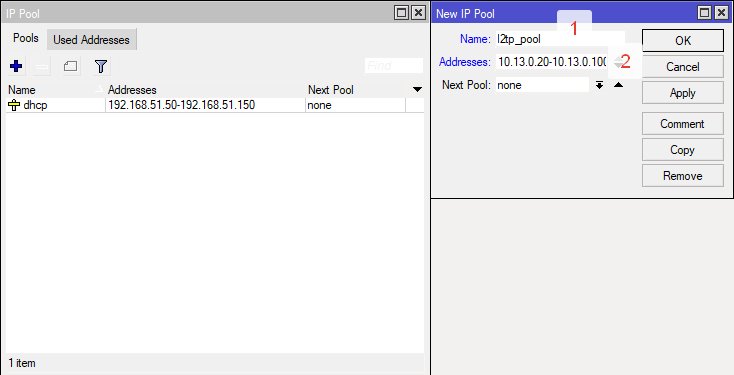

Настройка IP-пула

Переходим IP=>Pool и создаем пул адресов в нашей подсети, которую мы создали в предыдущем шаге. Эти адреса будут выдаваться VPN-клиентам.

Настройка профиля VPN

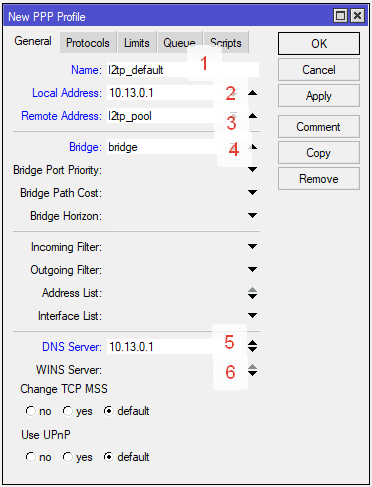

Переходим в PPP, дальше кликаем Profiles, нажимаем на плюсик. В окне вписываем данные.

- Имя профиля можно указать любое удобное (я же пишу %протокол%_default)

- Local Address указываем тот, который мы назначали микротику в первом пункте (в примере это 10.13.0.1)

- Remote Adress указываем пул, который мы создали (в примере это l2tp_pool)

- Bridge указываем основной Bridge

- Важный момент с DNS-серверами. Если в вашей сети есть домен контроллер — указываем его, если нет, то либо провайдерский, либо какой вам нравится, например, 8.8.8.8 :)

- В WINS-сервера указываем IP домен контроллера, если его нет, то адрес микротика.

Включаем l2tp сервер

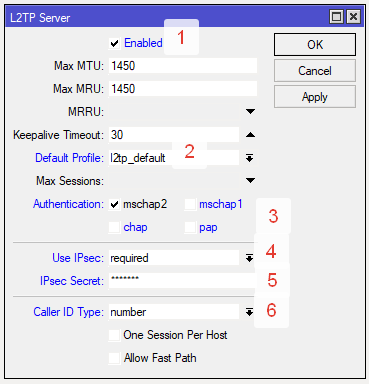

Переходник на вкладку PPP, раздел Interface, нажимаем на L2TP Server

- Включаем L2TP-Server

- Default profile указываем тот, что мы создали (в примере l2tp_default)

- Use IPsec ставим Required

- IPsec Secret придумываем/генерируем ключ

- Caller ID Type указываем Number

Создание учёток для подключения

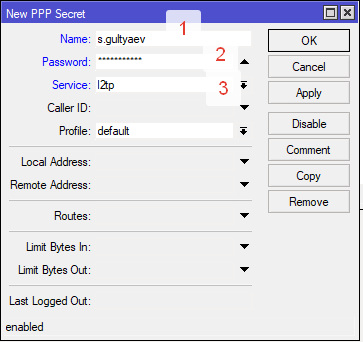

Переходим в PPP, далее Secrects, нажимаем на «+». Заполняем данные:

- Name можно указывать любое удобное. Я предпочитаю указывать в формате: первая буква имени + фамилия на латинском. (S.Gultyaev, например).

Это не просто так. Так сразу будет видно, кто когда подключался, какой трафик бежит, можно проснифать пакеты. Ни в коем случае не делайте одну учётку на несколько сотрудников. Если человек уйдет из компании, то у него могут остаться данные для подключения в вашу сеть, а это не есть хорошо; - Password лучше сгенерировать;

- Service оставляем либо Any (то есть любой) или указываем l2tp;

- Profile оставляем без изменений, т.к. мы уже все настроили в предыдущих шагах.

Остальные параметры не трогаем.

Настройка FireWall

|

1 |

/ip firewall filter add action=accept chain=input dst-port=1701,500,4500 protocol=udp |

В результате у нас получилось две подсети 192.168.51.0/24 (внутренняя офисная) и 10.13.0.0/24 (для VPN сегмента). Нам надо сделать так, что те, кто подключались по VPN могли «видеть» внутренние ресурсы.

Для начала настроим режим работы моста, чтобы видеть сеть за микротиком.

Переходим в раздел Bridge, выбираем Bridge на котором крутиться наша подсеть 10.13.0.1. И включаем proxy-arp.

Настраиваем правила для того, чтобы VPN-клиенты видели сеть за микротиком.

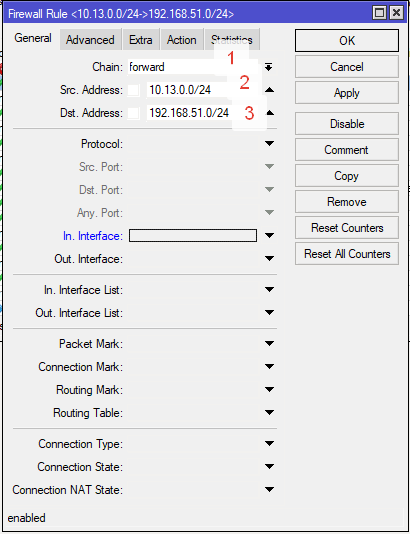

Переходим в IP=>FireWall вкладка Filter Rules, создаем правило.

- Chain ставим forward (мы указываем, что правило работает на исходящий трафик);

- В Scr. Address пишем подсеть созданную для VPN-клиентов (в примере это 10.13.0.0/24);

- В Dst. Addreses пишем подсеть офиса или туда, куда могут ходить VPN-клиенты (в примере это 192.168.51.0/24);

- Переходим на вкладку Action и выбираем Accept;

- Неплохо было бы указать комментарий к правилу;

Итог

Такой не хитрой настройкой мы получили стабильно работающий VPN для небольшой компании. Можно также настроить приоритет трафика, скоро загрузки/отдачи, но об этом поговорим отдельно.

Примечание

- Если есть сайт компании, то можно добавить поддомен (например gate.*.ru или vpn.*.ru) и прицепить к нему DNS A-запись с ip вашего офиса;

- Для проверки работы VPN можете попробовать подключиться с своего смартфона;

Если мой материал был полезен, то можете угостить меня кофе ☕️

Т.е. удаленные клиенты будут видеть сетевые ресурсы локалки? А можно и обратную видимость настроить? Пример — есть 3 офиса, соединены как сервер i2tp в центральном офисе и 2 клиента. Все работает — но есть проблемка — клиенты получают случайные адреса, маршрутизация сбивается…

Привет! Ответил на Email. Но мало-ли кому-то тоже нужен будет ответ, дублирую. Рекомендую настроить, как писал Zerox https://serveradmin.ru/nastrojka-vpn-openvpn-l2tp-ipsec-server-v-mikrotik/

Моя запись больше подходит для удаленных пользователей.

Подключил как здесь написали, один клиент заходит отлично, второй подключается и выбивает первого, и так друг друга выбивают), поставил параметр Only one — NO, не помогло. И еще вопрос, за микротом стоит MS сервер, на нем RDP, поставил на удаленном клиенте CUPS с принтером, в сети норм видится, печатает, в браузере сервера за микротом тоже видится и печатает, а вот в управлении печатью принтер ставится, но не печатает (http://192.168.15.100:631/printers/KyoceraPi).

Привет! А есть логи, что пишет, когда выбивает второго?

Привет. Заметил если отключить IPSec и заходить просто по L2TP то не выбивает. Логи попозже скину. Сейчас в приоритете печать на CUPS, с другого клиента заработала печать (на всех клиентах Linux), но вот с MS Server 2016 никак не идет. В Firewall-connections микрота даже на входе пакет не появляется, тогда как при печати с клиетов они идут.

При том, повторюсь, с браузера, по адресу http://192.168.15.100:631/printers/KyoceraPi пробная печать идет.

Если честно, очень похоже на какой-то косяк с маршрутами. Мне бы всё же логи :)

Логи какие скинуть?

Вообще желать сделать экспорт конфигурации и кинуть на bite-byte@ya.ru

Сделал лог соединения pppoe, он его куда сохраняет?

Обычно всё сохраняет в Files

Написал на почту.

Зачем отцепляешь сервер? там люди работают!!!

клиенты оба сидят за NAT ?

Я всё правильно понимаю: Bridge это local-bridge в котором помимо L2TP входит локальная сетка?

Именно

Ну, тогда больному припарки не помогли от слова совсем :0(

Задолбался я с этой маршрутизацией уже. Пока придумал другой костыль: разрешил натить адреса из L2TP VPN пула в родительскую сетку. :0( Это также неправильно и некрасиво, как и использовать arp-proxy, но работает.

Святое правило :D

Дело уже не в этом. Дело в принципе, надо разобраться. Просто решился я посмотреть на эту широкораспиаренную штучку-дрючку, что называется, тет-а-тет. И в упор не понимаю — от чего люди писаются кипятком. Постоянно меняющаяся, от версии(ОС и железо) к версии парадигма. Настройки, которые из одного пункта перекочёвывают в другой. Логика, не поддающаяся объяснениям, наверное, женская.

Я, конечно, ещё очень далёк от понимания этой проебалтской поделки (кстати, видел уже 4011, с надписью «Мэйд ин Чайна»), но…

P.S. Прошу пардону за мой Французский выше.

Я ни разу не обращал внимание на то, что какие-то пункты куда-то переехали, по моему, всё на своих местах уже очень давно)

Микротик стал популярен из-за своей цены и возможностей)

Будет ли работать RDP? У нас 1 сеть белая от провайдера — 94.112.152.36 ,вторая локалка 192.168.168.1

Добрый день!

Не вижу причины, чтобы что-то не работало)

Спасибо будем пробовать

У нас

Address → 94.142.237.136/30. Network → 94.142.237.133. Interface → either 1

Address → 192.168.168.1/24. Network → 192.168.168.0. Interface → either 2

в IP=>Addreses нету bridge

в таком случае поставьте на eth2