Если сервер «светит» на весь мир, то мы попадаем под риски активной брутфорс атаки.

Очень сильно поможет решение весом 802 KB. Надёжное, как автомат Калашникова. Речь про программу RDP Defender.

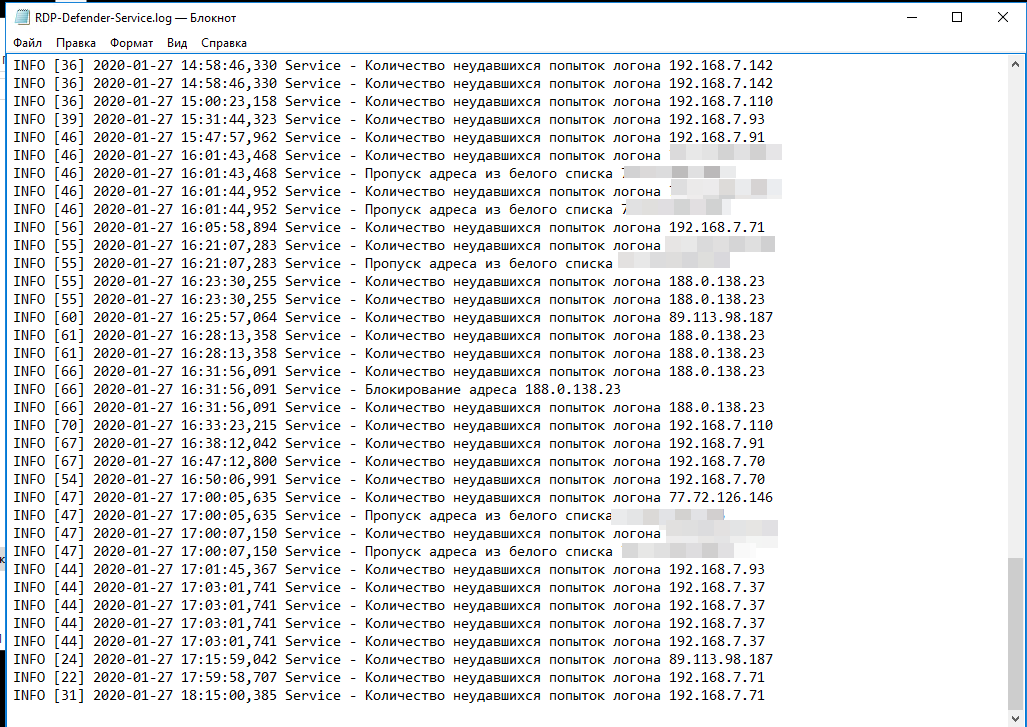

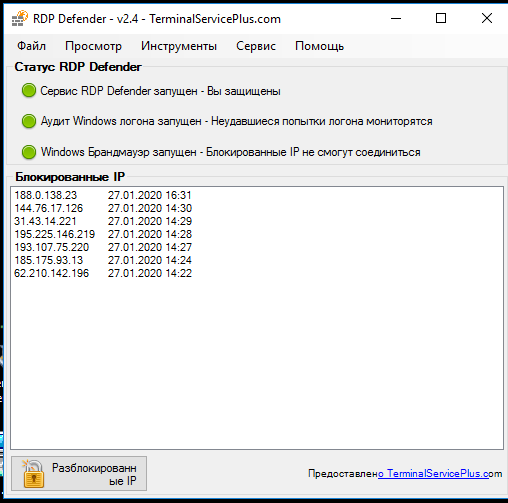

Программа имеет интуитивно понятный интерфейс

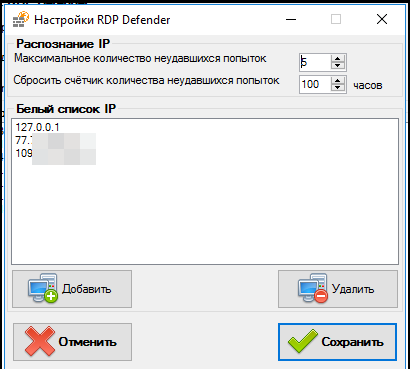

Настройки имеют всего несколько пунктов: разрешенные IP (можно задать пул), количество попыток и ограничение по времени.

Программа отрабатывает на ура! Ложных блокировок нет. Просто так не пропускает.

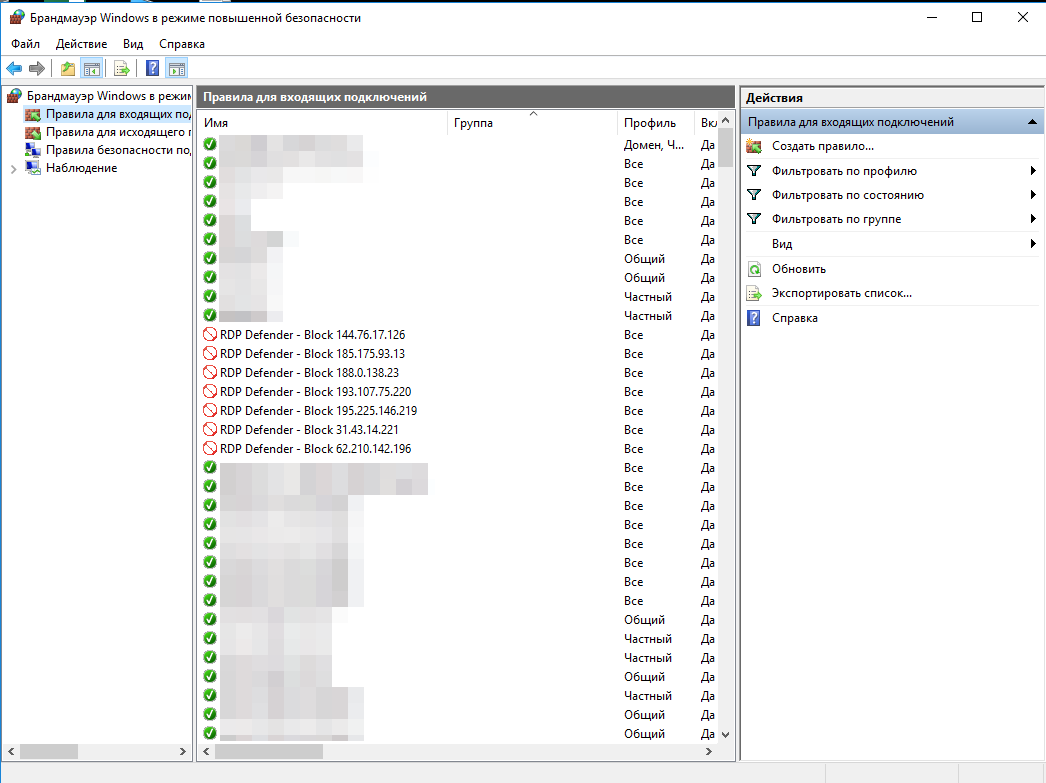

Все блокировки можно увидеть в штатном брандмауэре.

Все блокировки можно увидеть в штатном брандмауэре.

Если интересно — я собираю свой арсенал утилит и софта такие же полезные, как в этой записи.

Считаю, что это просто must have.

Если мой материал был полезен, то можете угостить меня кофе ☕️

Привет! Ссылка на программу мертвая. если есть — выложи у себя. Плиз!!!

Привет!

https://disk.yandex.ru/d/k4b4ptscFDYfmQ

Искал данную программу, но при проверке через сайт вирустотал показал 4 угрозы, в том числе троян. Проверяйте что скачиваете с интернета. Чтоб не оказалось, что поставили защиту, а с неё ещё не подозревая — зловредов.

Ставится на сервер где RDP? а если он стоит за ИСА сервер (проброс портов) есть смысл?

Я его ставлю на все сервера. Вне зависимости от роли. Атаку можно ожидать, как из вне, так и из внутренний сети.

Спасибо! на 19 сервер ставится?

Да, без проблем.

2019 std — не запускается инсталлер, пишет «Невозможно запустить это приложение на вашем ПК»

Это грустно. А есть логи в журнале? Что за сборка?

Все встало норм. Win Server 2019 Standart

Windows 2012R2 русский — не работает. Предположительно из-за того, что русский. Ставится, сервис и программа управления запускаются, но попытки перебора пароля не регистрируются, ни в логе, ни в брандмауэре. Попробовал на двух серверах.

Ну в таких случаях есть аналогичные решения. У меня и сервера и 2008 и 2012, и 2019 и уже даже 2022 есть, но везде утилита работает исправно.

Аналогично. На 2008 ничего не ищет. На каком-то ресурсе человек пишет, что у него не были включены какие-то «агенты», мол включил — заработало. А что за агенты и где включать — не написано..

Брандмауэр должен быть включен!!! Эта программа лишь добавляет правила в существующий брандмауэр windows. Если он выключен или у вас брандмауэр другого производителя — эта прога на будет работать.

Доброго времени суток! Программа вроде запустилась. Пробую с другого компа подобрать пароли с помощью hydra. Пароли подбираются, в черном списке пусто. Я что-то сделал не так?

А что по логам?

INFO [7] 2022-02-28 17:31:47,421 Service — ==============================

INFO [7] 2022-02-28 17:31:47,443 Service — Service is starting…

INFO [11] 2022-02-28 17:32:12,090 Service — Количество неудавшихся попыток логона 127.0.0.1

INFO [11] 2022-02-28 17:32:12,091 Service — Пропуск адреса из белого списка 127.0.0.1

INFO [11] 2022-02-28 17:32:18,260 Service — Количество неудавшихся попыток логона 127.0.0.1

INFO [11] 2022-02-28 17:32:18,260 Service — Пропуск адреса из белого списка 127.0.0.1

INFO [11] 2022-02-28 17:32:24,733 Service — Количество неудавшихся попыток логона 127.0.0.1

INFO [11] 2022-02-28 17:32:24,735 Service — Пропуск адреса из белого списка 127.0.0.1

подбор паролей начался в 21:33

А логи винды выдают что нибудь?

«Пропуск адреса из белого списка 127.0.0.1» — ничего не говорит? У вас в настройках проги в белом списке этот адрес- поэтому она и не блочит.

Спасибо за наводку, полезная утилитка. Пока поставил на тестовом сервере 2008r2, смотрю. И вот что увидел. А ничего) Пусто и в логах, и в окне заблокированных адресов в самой программе. И это при том, что судя по событиям в журнале, брутят, аж писк стоит)

Естественно, RDP опубликован на роутере на нестандартном порте, NLA, политики и все нужное есть. Потому, видимо, и живой до сих пор, несмотря на ежесуточные тысячи попыток логина.

RDPDefender не умеет определять скрытые ip. Посмотрите в ваших логах — там атаки именно с таких адресов. Скрытые ip умеет банить RDPGuard. Он, правда, платный, но с таблетками от жадности проблем нет.

Хорошая прога, блочит как надо, но вопрос — лучше ли она чем Cyberarms security или IPBan?

На Windows 2003 SP2 (х32) не работает.

Все привет

пользуюсь с этим софтом

Instrusion Detection Admin

я не мог установить RDP Defender потом нашел эту программу.

Вроде помогает.. на 6 сервер установил работает (все Win Server 2019)

вот ссылку:

https://drive.google.com/drive/folders/1hB1qKH042y7NO8rKS5jAPLlqJL7o6LHy?usp=sharing

Спасибо за рекомендацию. Ознакомлюсь)

Приветствую автора, большое спасибо за рабочие ссылки!

Подскажите пожалуйста ничего страшного, что на VirusTotal 1 раз определяется в АВ?

Чатгпт сказал что похоже на ложное срабатывание, вы не сталкивались с проблемами?

-Если VirusTotal показывает обнаружение «Trojan.Win32.VMProtect», это

может быть:

Ложное срабатывание (например, если антивирус воспринимает защиту VMProtect как угрозу).

Добрый день!

Софтина старая, современный антивирусник может ругаться. Стоит она у меня примерно везде, ничего подозрительного не встречал.